How Can We Help?

Auslaufen des AddTrust External CA Roots am 30. Mai 2020

Sectigo setzt aktuell noch das AddTrust External CA Roots für das Cross-Signing anderer Zertifikate ein, um damit eine maximale Rückwärtskompatibilität bieten zu können, selbst mit sehr alten Systemen und Clients. Dieses Root Zertifikat wird am 30. Mai 2020 auslaufen.

Für die allermeisten Systeme und Clients wird keinerlei Handlungsbedarf bestehen, denn diese sind mit dem Standard Root voll kompatibel. Für aussergewöhnliche Fälle bieten wir als Alternative die Möglichkeit eine Cross-Signings mit dem AAA Root, welches bis 2038 gültig ist.

Was ist ein Root Zertifikat?

Root Zertifikate sind selbstsignierte Zertifikate. Dieses werden vertrauenswürdig, wenn sie eingetragen werden im Trust-Store einer Software, wie z.B. einem Browser oder Betriebssystem.

Diese Trust-Stores werden regelmässig aktualisert, oft als Security Updates. Bei älteren Systemen jedoch meist nur mit im Rahmen eines Software-Updates, so z.B. Windows Service Pack oder als Windows Update.

SSL Zertifikate für Ihre Services sind ausgestellt von einer Kette oder Intermediate CA, welche den Pfad zu diesen vertrauenswürdigen Roots aufbauen.

Was ist Cross-Siging?

CAs verfügen in der Regel über mehrere Root Zertifikate, und in aller Regel sind ältere Roots auch weit verbreitet auf alten Plattformen. Um diesen Vorteil zu nutzen, realisieren CAs mittels Cross-Signing eine maximale Kompatibilität – auch mit sehr alten Plattformen. Cross-Signing funktioniert, indem mit einem Root ein anderes Root signiert wird.

Ein cross-signed Root benutzt denselben Public Key und „Subject“ wie das zur Signierung benutzte Root.

Beispiel:

Subject: COMODO RSA Certification Authority

Issuer: AddTrust External CA Root

https://crt.sh/?id=1044348

benutzt dasselbe Subject und denselben Public Key wie das Comodo Root

Browser und Clients bauen den Pfad auf zu demjenigen Root, welches ihnen am besten „passt“.

Auslaufen das AddTrust External CA Roots

Sectigo verfügt über das Root AddTrust External CA, mit welchem auf moderne Roots signiert wurden, so das COMODO RSA Certification Authority und das USERTrust RSA Certification Authority, und zudem auch ECC Versionen dieser beiden Roots. Diese Roots sind gültig bis 2038. Das AddTrust External CA Root selber wird am 30. Mai 2020 auslaufen.

Nach dem 30. Mai 2020 werden Clients und Browser automatisch den Zertifikatspfad zu Roots aufbauen, welche mit dem AddTrust External CA Root cross-signed wurden.

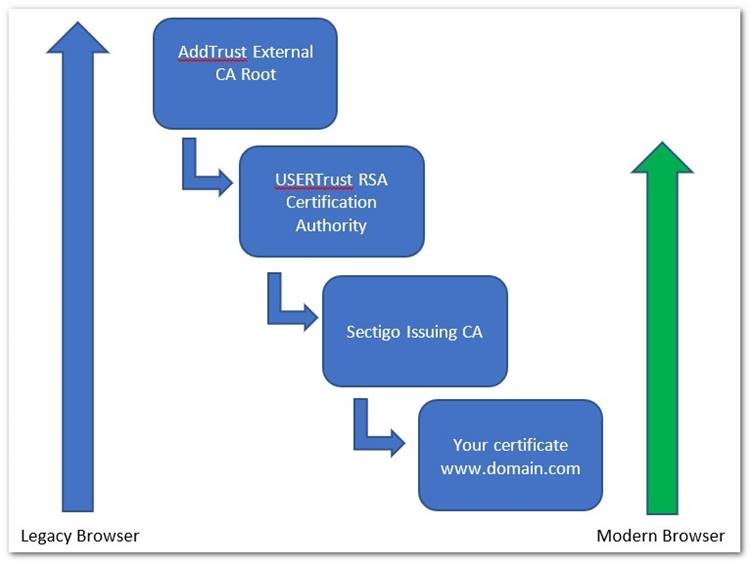

Chain Diagramm

Ein sehr alter Browser, welcher das modern Root USERTrust RSA noch nicht kennt, wird diesem nicht vertrauen, und einfach in der Kette eine Stufe höher prüfen, dem Zertifikat AddTrust External CA Root, welchem er vertraut. Ein neuerer Browser, welcher das Root USERTrust RSA bereits beinhaltet, wird diesem vertrauen ohne dem alten Root AddTrust External CA Root Beachtung zu schenken.

Was Sie wissen sollten

Für die allermeisten Fälle besteht mit dem Auslaufen de AddTrust External CA Roots keinerlei Handlungsbedarf.

Für Anwendungen, die auf sehr alten Systemen betrieben werden, wurde ein neues cross-singing Root geschaffen: AAA Certificate Services Root. Allerdings ist bei solch alten Anwendungen Vorsicht geboten, da diesen in aller Regel die erforderlichen Updates fehlen, um moderne Roots zu unterstützen, und denen gleichzeitig auch sehr wichtige Security Updates fehlen. Sollten Sie dennoch Gebrauch machen wollen von diesem cross-signed Root, kontaktieren Sie uns bitte.

FAQs zu Root Zertifikaten

Wird meinem Zertifikat auch nach dem 30 Mai 2020 noch vertraut?

Ja, alle modernen Browser und Betriebssysteme beinhalten Comodo und USERTrust Roots, welche bis 2038 gültig sind.

Auf Plattformen, auf welchen keine Updates erfolgen (z.B. Devices), sollten die neuen Roots installiert werden. Bitte beachten Sie, dass diese gleichzeitig auch Security Updates vom Hersteller bekommen.

Muss ich mein SSL Zertifikat ersetzen (replace)?

Nein. Ihr Zertifikat bleibt gültig bis zu seinem terminierten Auslaufdatum, und braucht nicht ersetzt zu werden. Sollten Sie mehr Rückwärtskompatibilität nach dem Auslaufen des AddTrust External CA Roots wünschen, können Sie anstelle dieses ein neues cross-signed Roots installieren. Mehr Informationen dazu weiter unten.

Kann ich testen, dass nach dem 30. Mai 2020 keinerlei Fehler erscheinen?

Ja, Sie können das Datum Ihres Rechners auf den 01. Juni 2020 setzen, danach die SSL-gesicherte Seite aufrufen. Moderne Browser werden dem Zertifikat vertrauen, und diese werden entweder das Comodo oder das UserTrust Root prüfen. Hinweis: Google Chrome wird feststellen, dass das Datum falsch gesetzt wurde, und wird deshalb einen Fehler melden, welcher sich jedoch nicht auf das SSL Zertifikat bezieht.

Hier eine Seite, über welche Sie Ihr System testen können: http://testsites.test.certificatetest.com/

Hier sind Links, welche gültige Zertifikate mit verschiedenen Chains zeigen. Auf diesen kann geprüft werden, welche Clients welche Roots unterstützen. Sie können auch das Datum Ihres Rechners auf den 01. Juni 2020 setzen, und dann die Seite aufrufen.

USERTrust RSA Certification Authority – https://crt.sh/?id=1199354 (USERTrust ECC Certification Authority – https://crt.sh/?id=2841410)

COMODO RSA Certification Authority – https://crt.sh/?id=1720081 (COMODO ECC Certification Authority – https://crt.sh/?id=2835394)

Die beiden Roots sind kompatibel mit Platformen ab diesen Versionen:

Apple:

- macOS Sierra 10.12.1 Public Beta 2

- iOS 10

Microsoft:

- Windows XP (via Automatic Root Update; note that ECC wasn’t supported by Windows until Vista)

- Windows Phone 7

Mozilla:

- Firefox 3.0.4 (COMODO ECC Certification Authority)

- Firefox 36 (the other 3 roots)

Google:

- Android 2.3 (COMODO ECC Certification Authority)

- Android 5.1 (the other 3 roots)

Oracle:

- Java JRE 8u51

Opera:

- [Browser release on December 2012]

360 Browser:

- SE 10.1.1550.0 and Extreme browser 11.0.2031.0

Cross-signed Zertifikate mit AAA Certificate Services sind auch mit folgenden älteren Versionen kompatibel:

- Apple iOS 3.

- Apple macOS 4.

- Google Android 2.3.

- Mozilla Firefox 1.

- Oracle Java JRE 1.5.0_08.